티스토리 뷰

반응형

가설

- 해당 부분도 correct 부분을 검색하여 역공학으로 접근하는 방안으로 시도

chall2.7FF618DF1186 함수에서 비교하는 것을 확인하여 접근

해당 부분에서 0x12번 비교하는 것과

cmp dword ptr ds:[rcx+rax*4], edx에서 사용자 입력값을 비교하는것을 알게되었고 rcx값을 알면 되는것으로 파악

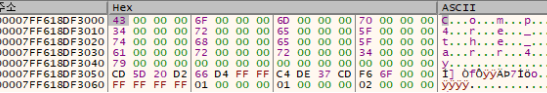

[lea rcx, qword ptr ds:[7FF618DF3000]]에서 rcx 주소값을 확인하여 접근 시도

해당 부분에서 Comp4re_the_arr4y 문자열을 확인하였음

입력 후 플래그 획득에 성공함

반응형

댓글